物联网蓬勃发展,资产安全防护不容忽视

发布日期:2018/4/3

随着“中国制造 2025”战略推进、两化深度融合、以及多层面互联互通政策带来的产业大规模提档升级,物联网应用在各行业得到了越来越多的部署。同时,物联网设备安全风险逐年升高,物联网设备的安全不容忽视。

随着“中国制造 2025”战略推进、两化深度融合、以及多层面互联互通政策带来的产业大规模提档升级,物联网应用在各行业得到了越来越多的部署。同时,物联网设备安全风险逐年升高,物联网设备的安全不容忽视。

在绿盟科技《2017物联网安全年报》中指出,在对物联网设备的筛查中发现,有大量物联网设备直接暴露在互联网上,其中路由器和视频监控设备的数量最多。鉴于这些物联网设备存在被攻击甚至被利用的风险,绿盟科技认为在物联网相关的安全问题备受关注的当下,有必要对这些资产进行分析和梳理,提升物联网设备的防护能力。

物联网产业前景和钱景双在线

近年来,我国着重发力各类物联网基础设施的建设和应用推广。远有,2016年国家“十三五”规划;近有,国务院总理李克强在今年的政府工作报告中多次提及中国智造、物联网等关键词。物联网产业在国家政策的加持下,发展亦是如火如荼。

将目光聚焦在物联网产业,在物联网终端方面,IT 咨询机构Gartner 预测,自2015 年至2020 年,物联网终端年均复合增长率为33%,安装基数将达到204 亿台,其中三分之二为消费者应用。在联网的消费者和企业设备的投资为2.9万亿美元,年均复合增长率高达20%,将超过非联网设备的投资。在连接技术方面,移动蜂窝接入技术也成为主流,截止到2017 年底,中国移动已有1.45 亿物联卡用户,分布在车联网后装、共享单车、设备监控等应用领域。在平台技术方面,物联网平台也成为运营商,互联网巨头,工业制造巨头,以及新兴平台厂商之间竞争的主赛道。

毫无疑问,物联网产业无论是发展前景,还是市场钱景均双在线。

物联网设备成物联网安全重灾区

同时,我们也应注意到随着物联网技术和产业的高速发展,物联网应用亦面临严峻的安全挑战。大量物联网设备,如网络摄像头、路由器等直接暴露在互联网上,容易被网络爬虫和恶意攻击者发现。更严重的是,这些设备中有相当大的比例存在弱口令、已知漏洞等风险,可能被恶意代码感染成为僵尸主机。一方面,这些被感染的设备会继续感染其他的设备,组成大规模的物联网僵尸网络;另一方面,它们接受并执行来自命令和控制服务器的指令,发动大规模DDoS攻击,对互联网上的业务造成很严重的破坏和影响。

绿盟科技在报告中强调,在物联网相关的安全问题越来越引起关注的背景下,对这些资产进行分析和梳理是有必要的。一种可行的研究方法是通过网络空间搜索引擎去发现相关的物联网设备,形成面向物联网资产的威胁情报。在获得相关数据后,可以技术上做进一步脆弱性和风险评估,并进行物联网安全态势展现、分析,并做出处置和决策。

三维度梳理,物联网资产安全堪忧

在这份年报中,绿盟科技对物联网资产从物联网设备、操作系统和云服务三个维度进行了分析,并将相关研究成果在《2017物联网安全年报》中分享。下面我们来看看《2017物联网安全年报》中的几点亮点:

1. 互联网上暴露的各类物联网设备中,路由器和视频监控设备的数量最多。

从绿盟科技的统计数据看出,暴露数量较多的设备相对来说偏传统一些,物联网恶意代码感染的物联网设备也以这些为主。当安全研究人员在关注各类智能设备的破解时,对于传统的路由器、视频监控设备等的研究也不应忽视。对于安全研究人员的一大挑战是,面对如此多的设备,如何提供一种妥善的防护机制,以有效抑制恶意代码的传播?

全球和国内物联网相关设备暴露情况

2. 全球数以亿计的商务打印机,仅有不足2%真正安全。

绿盟科技在年报中指出,打印机的安全问题应该受到用户和厂商的重视。从全球分布来看,打印机设备主要暴露在美国,总量超过了34万,占比38%。很多暴露的某品牌打印机的HTTP服务没有启用认证机制,远程用户不需登录即可进入打印机管理界面。管理员可在管理界面中设置登陆密码,可见打印机管理员的安全意识亟待提高。

事实上,只有不到44%的IT经理人把打印机列入了安全战略,与此同时,也仅有不到50%的使用者会使用打印机的“管理密码”功能。也正是因为这样,全球数以亿计的商务打印机中只有不到2%的打印机是真正安全的。

3. 商用车的远程通信统一网关、网络恒温器等在互联网上也有一定的暴露,其可能面临远程登录无密码保护、设备停产缺乏安全维护等风险。

在对暴露在互联网上的物联网资产进行分析的过程中,绿盟科技发现一些数量相对较少的物联网设备暴露在了互联网上,如商用车的远程通信统一网关、网络恒温器等。这些设备的暴露,预示着随着物联网基础设施建成和新型物联网应用丰富,安全问题越来越多的在互联网上暴露出来。

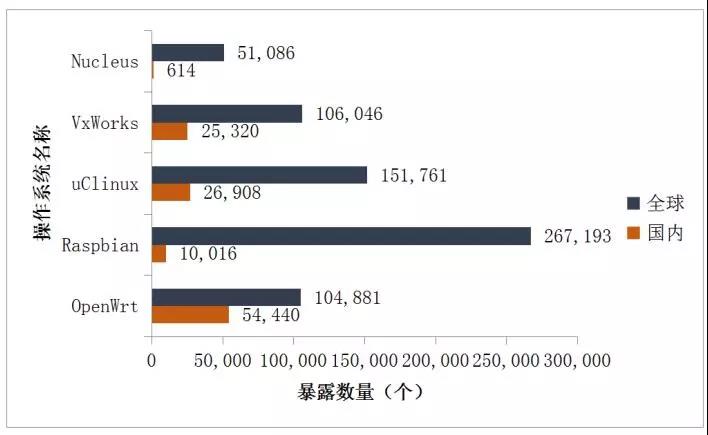

4. 一些常见的物联网操作系统在互联网上有不同程度的暴露。

物联网操作系统暴露情况

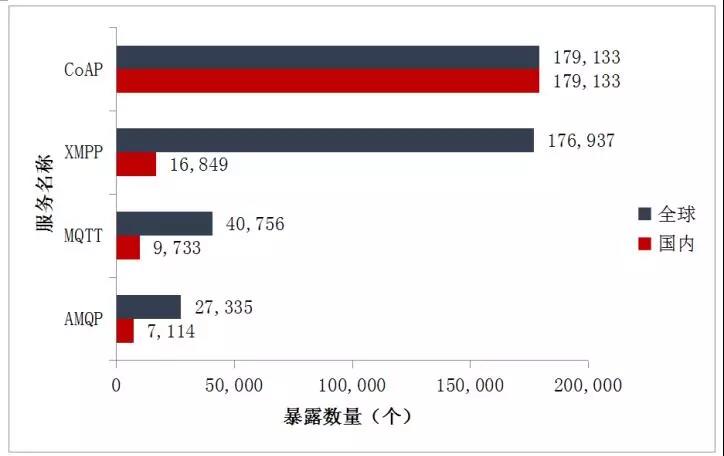

5. 越来越多的物联网云服务会暴露在互联网上。

随着物联网的蓬勃发展,物联网应用层协议也得到广泛应用。除了HTTP、FTP、SSH等通用服务外,运行MQTT、AMQP、CoAP等面向物联网的通信协议的服务也暴露在互联网上。这些物联网云服务必然会暴露在互联网上,原因有二:其一,很多家庭内部的物联网设备部署在网关后面,无法直接对外提供服务,为了实现用户在外网对设备的控制,需要设备与云端建立长连接;其二,物联网设备大多数会工作在低功耗场景中或睡眠模式。只有需要传输数据时,才重新唤醒来重新建立连接以传输数据。所以云端服务必须时刻保持开启状态,以保证设备可以随时连接。

半年时间内,MQTT服务的暴露数量增长超过50%。这说明,伴随着物联网的广泛应用,暴露在互联网上的物联网云服务的数量会持续增加。攻击者也会把目光从传统的Web服务和邮件服务等传统服务转向这些新兴的物联网服务。例如,在明文传输的物联网应用中,攻击者容易将流量劫持后利用信息进行欺骗,或进行中间人攻击;此外,攻击者也可能觊觎物联网云服务所存储数据背后的价值,所以物联网云服务的安全性需要引起物联网解决方案提供商和云服务商的重视。

物联网云服务暴露情况

多角度给出物联网安全建议

结合前述分析,绿盟科技分别从用户、物联网厂商和信息安全厂商角度给出一些物联网安全的建议。

首先,用户在购买物联网产品后,应该:

(1)修改初始口令以及弱口令,加固用户名和密码的安全性;

(2)关闭不用的端口,如FTP(21端口)、SSH(22端口)、Telnet(23端口)等;

(3)修改默认端口为不常用端口,增大端口开放协议被探测的难度;

(4)升级设备固件;

(5)部署厂商提供的安全解决方案

其次,物联网厂商在设计、实现和运营物联网应用时,应该:

(1)对于设备的首次使用可强制用户修改初始密码,并且对用户密码的复杂性进行检测;

(2)提供设备固件的自动在线升级方式,降低暴露在互联网的设备的安全风险;

(3)默认配置应遵循最小开放端口的原则,减少端口暴露在互联网的可能性;

(4)设置访问控制规则,严格控制从互联网发起的访问;

(5)与安全厂商合作,在设备层和网络层进行加固。

最后,信息安全厂商在推广物联网安全防护方案时,应该:

(1)优先关注暴露数量较多的物联网资产的脆弱性分析;

(2)为物联网厂商提供设备出厂前的测评服务,将设备可能存在的风险尽可能降低;

(3)关注物联网设备的安全防护,推出既满足正常用户的访问,同时又可抵抗恶意攻击的安全产品及解决方案;

(4)加大物联网安全宣传的力度,提高公众的信息安全意识。

来源: DoNews

[←返回]